インターネットの通信機能を悪用して、IT関連のインフラを妨害・破壊するサイバー事件は、今もこの世界のどこかで起こっている。本連載では、世界各国で起こったサイバー事件にスポットを当て、その驚きの攻撃手法を解説しつつ、事件の全貌を明らかにしていこう。

9月13日の添付書類

©Diana Beato

©Diana Beato

ニューヨーク市マンハッタン。タイムズスクエアのほど近くに、アメリカの三大新聞のひとつであるニューヨーク・タイムズ本社の高層ビルがある。2012年9月13日、出勤してきた記者たちはいつものようにメールのチェックを始めた。読者からの情報提供、記者会見の案内、企業からのニュースリリースといったいつもと変わらぬ大量のメールに目を通し、添付書類があれば開き、それがZIPファイルであれば解凍。そうして1日が始まった。このとき、その添付書類のどれかから、何者かが仕込んだマルウエア――悪意のプログラムがひそかに自分のパソコンに忍び込んだとも知らずに……。

翌2013年1月30日。ニューヨーク・タイムズは、同紙が4カ月にわたってC国のハッカーたちによるサイバー攻撃を受けていたという驚きの声明を発表した。ハッカーたちは、送り込んだマルウエアを使って全社員のパスワードを盗み出し、社員のパソコン53台を通じてシステムに侵入していたというのだ。しかも、その攻撃の時期は、ニューヨーク・タイムズがC国への批判的な記事を書いた直後のこと、つまり9月13日だったのである。

特に2人の記者のパソコンへの侵入をハッカーたちは執拗に繰り返していた。その2人とは、ニューヨーク・タイムズの上海支局長のデビッド・バルボーザ記者と、かつて北京に駐在していたことがある南アジア支局長のジム・ヤードリー記者だった。ハッカーたちの目的はニューヨーク・タイムズのシステムを破壊したり、データを改ざんしたりすることではなかった。この2人の記者がどこまで深く取材を進めているのかを知ることだった。ニューヨーク・タイムズの発表では、重要な情報の流出はなかったという。

セキュリティ会社マンディアントによる調査

ニューヨーク・タイムズが調査を依頼したのは、マンディアントというサイバー攻撃専門のセキュリティ会社だった。クリントン大統領の時代にサイバー対策を担当していたケビン・マンディアという元空軍将校が率いる、いわば民間のハッカー防衛部隊だ。彼らは発見した45種類にも及ぶマルウエアのプログラムの中身を徹底的に調べあげたのだ。

マルウエアは記者宛のメールの添付書類に「変装」して忍び込んでいた可能性が高い。何故ならそれがハッカーたちの常套手段だからだ。ハッカーは、たとえば国際会議への招待状や、社内人事に関する情報など、つい開いてしまいたくなるようなメールを擬装する。特にマルウエアは、ZIPなどの圧縮ファイルの形で送られることが多い。圧縮ファイルにするとアンチウィルスソフトが見つけにくくなるからだ。

知らない人からのメールの添付書類は開かない、というのはコンピュータウィルスにかからないための鉄則だが、ハッカーはつい開きたくなるようなメールを送りつけてくる

知らない人からのメールの添付書類は開かない、というのはコンピュータウィルスにかからないための鉄則だが、ハッカーはつい開きたくなるようなメールを送りつけてくる

マルウエアのプログラマーにはクセがあり、それは「シグネチャー」と呼ばれる。つまりプログラムに記された無意識の「署名」だ。そういった「シグネチャー」を見つけ、ほかのマルウエアのプログラムと付き合わせていくことで、どこの国のどういった組織が作ったものかが推測できる。ときには、プログラムの中にそれぞれの国特有の文字がうっかり残されていることもあるという。そういった調査の末に、マンディアントはこれがC国でつくられたマルウエアだと確信した。

9時に始まり5時に終わるサイバー攻撃!?

マンディアントはC国のどこから、誰がハッキングしたのかを暴き出そうとして、あらゆる手がかりを探した。興味深いことに、ニューヨーク・タイムズへの侵入は、主にC国での午前9時から午後5時の時間帯に行われていた。そして、マンディアントの強者たちは、IPアドレスを丹念にたどり、ついに周囲を軍人向けの住宅に囲まれた、とあるビルを攻撃元として特定した。軍の勤務時間は9時から午後5時。ここに拠点を置いている部隊こそが、ニューヨーク・タイムズを攻撃したサイバー部隊だとマンディアントは結論づけたのだ。

朝9時にサイバー攻撃が始まり、夕方5時になるとピタリと攻撃が止まった!?

朝9時にサイバー攻撃が始まり、夕方5時になるとピタリと攻撃が止まった!?

ニューヨーク・タイムズの声明から20日後、マンディアントは「APT1リポート」という調査結果を発表、その内容は全世界に衝撃を与えた。それは、このサイバー部隊がニューヨーク・タイムズだけでなく、さまざまな企業に対してもハッキングを行っていることを示唆するものだったからだ。

もちろん、C国政府はただちに否定し、「我が国のほうこそ被害者だ」と、アメリカもまた秘密裏にハッキングをしているではないかと非難した。マンディアントが特定した場所のビル周囲は、軍の部隊による厳戒態勢がしかれた。集まった外国メディア記者たちの取材も撮影も厳しく制限され、一時拘束されてカメラのメモリカードを没収された記者もいた。

名指しされた5人の兵士

「APT1リポート」の余波は2014年になってもまだ続いた。アメリカのホルダー司法長官が5月、このサイバー部隊に属する5人の兵士を、アメリカ企業をハッキングして秘密情報を盗んだとして刑事訴追すると発表したのである。その5人は名前だけでなく、顔写真つきで、いわば指名手配されたのだ。これは前代未聞のことである。

もちろん、C国政府が5人を引き渡すわけもなく、アメリカが彼らを逮捕することは永遠にないだろう。だが、アメリカはハッカーにとってもっとも受け入れがたい罰、「ネーム&シェイム」を彼らに与えたのだ。「おまえの仕業だ」と名指し(ネーム)されることはハッカーにとって最大の敗北であり、最大の屈辱(シェイム)なのだから。

関連記事リンク(外部サイト)

【世界のサイバー事件簿 ③】監視カメラから侵入!? トルコのパイプライン爆発事件

【世界のサイバー事件簿 ②】USBメモリを使ったサイバー攻撃!? スタックスネット事件

【世界のサイバー事件簿 ①】あなたのPCがサイバー攻撃に使われている!? エストニアのサイバー事件

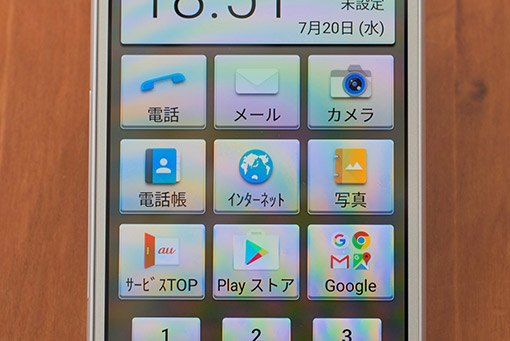

左が「BASIO2」、右が「かんたんケータイ」

左が「BASIO2」、右が「かんたんケータイ」 2016年8月5日発売予定のスマートフォン「BASIO2」。2015年2月発売の「BASIO」の後継モデルとなる

2016年8月5日発売予定のスマートフォン「BASIO2」。2015年2月発売の「BASIO」の後継モデルとなる パッと見て気づくのは、メニューが大きいこと。一般的なスマートフォンのそれと比べたら、倍以上の大きさだ

パッと見て気づくのは、メニューが大きいこと。一般的なスマートフォンのそれと比べたら、倍以上の大きさだ 電話とメールといったよく使う機能に関しては、下部に専用のボタンが配置されている

電話とメールといったよく使う機能に関しては、下部に専用のボタンが配置されている LINEやFacebookといった現代のコミュニケーションに欠かせないSNSのアプリも利用可能

LINEやFacebookといった現代のコミュニケーションに欠かせないSNSのアプリも利用可能

シャッターボタンには「シャッター」と記されているほか、電源には「電源」と記されている。わかりやすい!

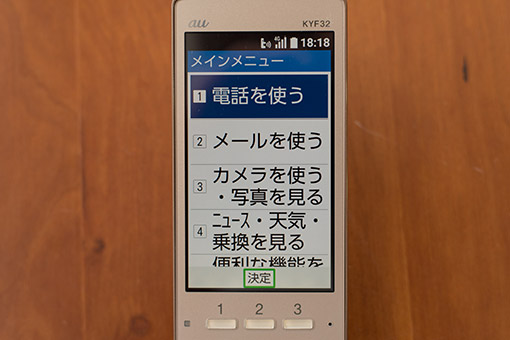

シャッターボタンには「シャッター」と記されているほか、電源には「電源」と記されている。わかりやすい! 2016年7月30日発売予定の「かんたんケータイ」は、これまでのケータイとは一味違う、上品で高級感のあるデザインが印象的

2016年7月30日発売予定の「かんたんケータイ」は、これまでのケータイとは一味違う、上品で高級感のあるデザインが印象的 ディスプレイは文字が大きくて見やすい。白内障の人でも見やすいよう工夫が施されている

ディスプレイは文字が大きくて見やすい。白内障の人でも見やすいよう工夫が施されている キーもかなり大きい。直感的に操作を行えるよう、特によく使う通話キーと終話キーが大きめになっている

キーもかなり大きい。直感的に操作を行えるよう、特によく使う通話キーと終話キーが大きめになっている

主に私たちの親世代のなかには「長押しが苦手」という人が少なくないという。そこで、電源スイッチはスライド式が採用されている

主に私たちの親世代のなかには「長押しが苦手」という人が少なくないという。そこで、電源スイッチはスライド式が採用されている カメラ機能は顔検出機能や手ブレ補正を搭載し、シャッターを押すだけで簡単に、そしてきれいに撮れることにこだわったという

カメラ機能は顔検出機能や手ブレ補正を搭載し、シャッターを押すだけで簡単に、そしてきれいに撮れることにこだわったという 健康管理に役立つ歩数計のほか、歩数計と連動し歩行距離に応じて東海道をバーチャルにたどれる「東海道五十三次」といった遊び心あふれる機能も搭載されている

健康管理に役立つ歩数計のほか、歩数計と連動し歩行距離に応じて東海道をバーチャルにたどれる「東海道五十三次」といった遊び心あふれる機能も搭載されている

スマートメーターとは、通信機能を搭載することで、電力会社などのサーバーに電力の使用状況を送信できる電力量計。交換や切り替えに立ち会いの必要はなし

スマートメーターとは、通信機能を搭載することで、電力会社などのサーバーに電力の使用状況を送信できる電力量計。交換や切り替えに立ち会いの必要はなし ちゃ〜んと電気はつながりました。供給が不安定になって停電したり、急に照明が暗くなったりするようなこともありません!

ちゃ〜んと電気はつながりました。供給が不安定になって停電したり、急に照明が暗くなったりするようなこともありません! 「auでんきアプリ」の「トップ」ページ

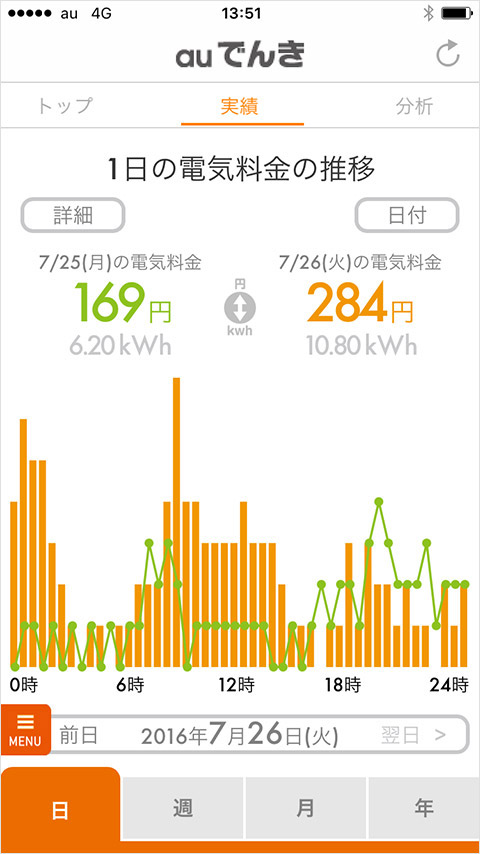

「auでんきアプリ」の「トップ」ページ 画面は1日の電気料金の推移。「詳細」をタップすると、グラフではなく、数値だけでも確認が可能

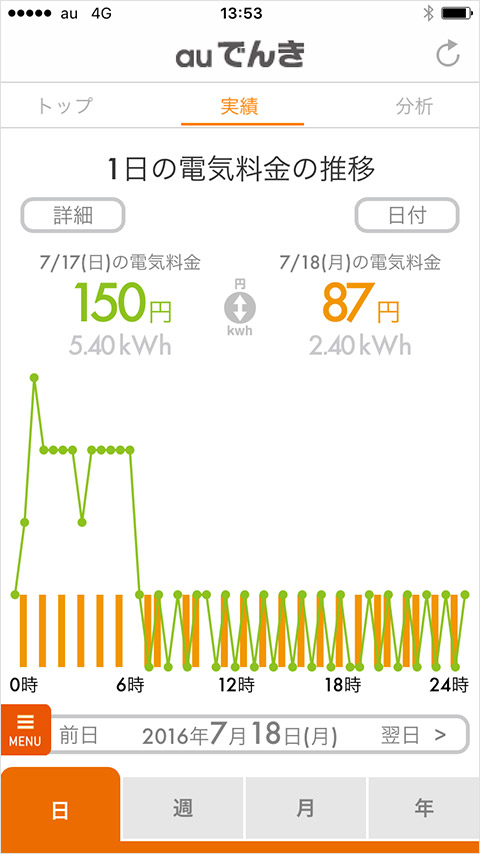

画面は1日の電気料金の推移。「詳細」をタップすると、グラフではなく、数値だけでも確認が可能 オレンジの7月18日(月)は1日中留守にしていた日。電気を使っていないはずなのに電気料金は87円も……。

オレンジの7月18日(月)は1日中留守にしていた日。電気を使っていないはずなのに電気料金は87円も……。 こちらは1週間の推移と1カ月の推移

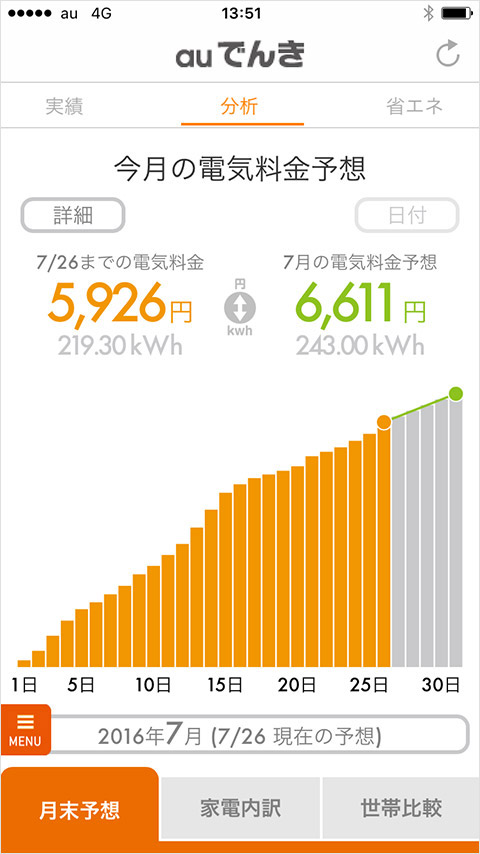

こちらは1週間の推移と1カ月の推移 画面は「今月の電気料金予想」。表示される数値は、トップページと同じ

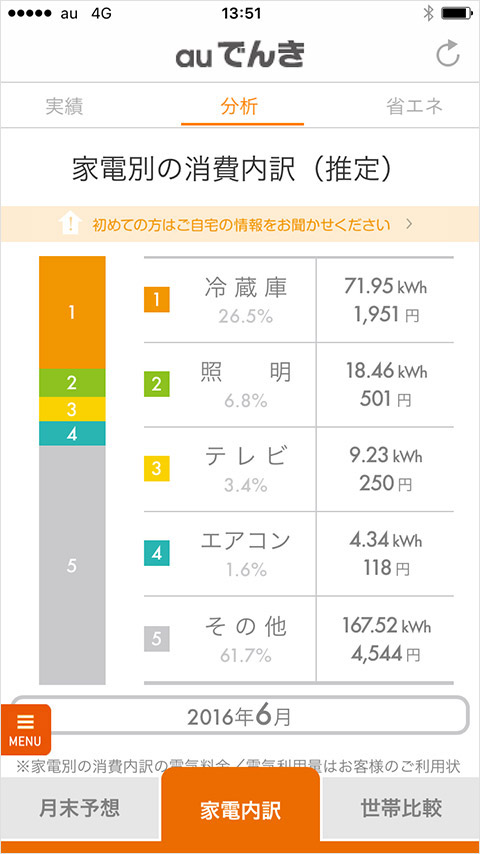

画面は「今月の電気料金予想」。表示される数値は、トップページと同じ 画面は「家電別消費内訳(推定)」。電力の利用状況から、どの家電がどの程度の電力を消費しているかを推察したもの

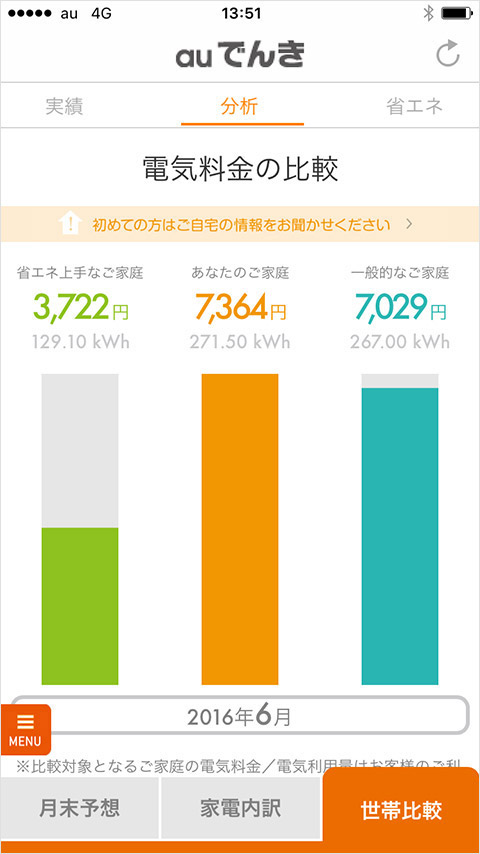

画面は「家電別消費内訳(推定)」。電力の利用状況から、どの家電がどの程度の電力を消費しているかを推察したもの 画面は「電気料金の比較」。省エネ上手な家庭や一般的な家庭と、自分の家庭の電気代、電気使用量を比較してくれる

画面は「電気料金の比較」。省エネ上手な家庭や一般的な家庭と、自分の家庭の電気代、電気使用量を比較してくれる 「省エネ」のページ。みんなに人気の省エネ方法などがわかる

「省エネ」のページ。みんなに人気の省エネ方法などがわかる 「au WALLETアプリ」を使えば、プリペイドカードの残高や貯まったポイント数などをすぐに確認できる

「au WALLETアプリ」を使えば、プリペイドカードの残高や貯まったポイント数などをすぐに確認できる

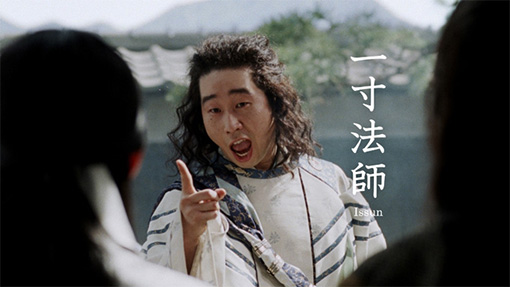

夏。金太郎と浦島太郎が線香花火に興じる庭を眺める部屋で桃太郎に規制の相談をするかぐや姫。ここに一寸法師がいるのである。果たして彼はどこにいるのかというと……

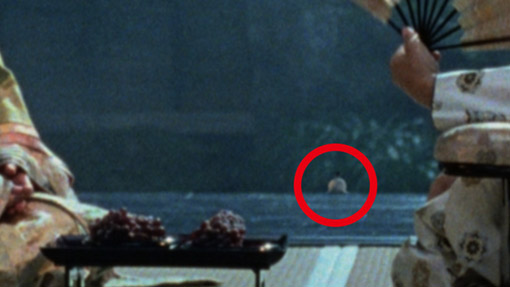

夏。金太郎と浦島太郎が線香花火に興じる庭を眺める部屋で桃太郎に規制の相談をするかぐや姫。ここに一寸法師がいるのである。果たして彼はどこにいるのかというと…… 竜宮城に訪れた三太郎。そこで浦島太郎は乙姫に新メニューを試食させられる。それはあまりにも「ぷるぷる」な一品であった……っていう「ぷるぷる」なオマケを店頭でもらえたキャンペーン時のCM。おお、ここにもいますね一寸法師

竜宮城に訪れた三太郎。そこで浦島太郎は乙姫に新メニューを試食させられる。それはあまりにも「ぷるぷる」な一品であった……っていう「ぷるぷる」なオマケを店頭でもらえたキャンペーン時のCM。おお、ここにもいますね一寸法師

A.1/桃太郎とかぐや姫のあいだの画面奥のほう、縁側にちょいと腰掛けてるのであった。A.2/橋の欄干を模した手すりの最上段、画面右端のぼんぼりのちょっと左手に発見! ちなみにリアル一寸の話ですが、老夫婦が神様に祈って授かった実の子どもらしい。流れ着いたり竹の中にいたのではなく、実際におばあちゃんから生まれたのだ

A.1/桃太郎とかぐや姫のあいだの画面奥のほう、縁側にちょいと腰掛けてるのであった。A.2/橋の欄干を模した手すりの最上段、画面右端のぼんぼりのちょっと左手に発見! ちなみにリアル一寸の話ですが、老夫婦が神様に祈って授かった実の子どもらしい。流れ着いたり竹の中にいたのではなく、実際におばあちゃんから生まれたのだ 縁側で月見に興じる三太郎とかぐや姫。ああ、これはなかなかにつましい。今のウザキャラとはイメージがあいにくい、非常に控え目なところにいます

縁側で月見に興じる三太郎とかぐや姫。ああ、これはなかなかにつましい。今のウザキャラとはイメージがあいにくい、非常に控え目なところにいます かつて桃太郎が退治した鬼を訪ねる三太郎。すでにそこにいて待ってるというところがすごい。さすがキーマンって感じの隠れ方です

かつて桃太郎が退治した鬼を訪ねる三太郎。すでにそこにいて待ってるというところがすごい。さすがキーマンって感じの隠れ方です

A.3/桃太郎の左の室内。開いた障子の右端の下、奥の脇息の上に座っています。A.4/画面右下の岩(?)の上。3人が現れた時にはすでにここにいるという……。で、リアル一寸エピの続きです。生まれたはいいけど、身長は文字通り一寸。昔の長さ・重さの単位の尺貫法ですね。一寸とは、メートル法で表すと30.303mm

A.3/桃太郎の左の室内。開いた障子の右端の下、奥の脇息の上に座っています。A.4/画面右下の岩(?)の上。3人が現れた時にはすでにここにいるという……。で、リアル一寸エピの続きです。生まれたはいいけど、身長は文字通り一寸。昔の長さ・重さの単位の尺貫法ですね。一寸とは、メートル法で表すと30.303mm 自分たちの愛の結晶が「できちゃった……」と告白するかぐや姫。完全にキョドる桃太郎。いつものように、桃太郎邸にいる浦ちゃんと金ちゃんも驚いてます。で、メンバーの一員かのように一寸法師もいるのであります

自分たちの愛の結晶が「できちゃった……」と告白するかぐや姫。完全にキョドる桃太郎。いつものように、桃太郎邸にいる浦ちゃんと金ちゃんも驚いてます。で、メンバーの一員かのように一寸法師もいるのであります 鬼ちゃんを自宅に招いてかぐや姫に紹介する桃太郎。よく見ると、超仲良しの浦ちゃん・金ちゃんにも高坏(たかつき)にお菓子を乗せて供してますね。で、よくよく見ると一寸、超近くにいる……

鬼ちゃんを自宅に招いてかぐや姫に紹介する桃太郎。よく見ると、超仲良しの浦ちゃん・金ちゃんにも高坏(たかつき)にお菓子を乗せて供してますね。で、よくよく見ると一寸、超近くにいる……

A.5/画面左のほうの縁側。庭の飛び石の左から2つ目の前にいます。小さくて誰も気づいていないけれど、完全にトークに参加しているスタンスですね。A.6/右端に座る鬼ちゃんの座布団の前、茵(しとね)の端っこに腰掛けています。で、リアル一寸の続きですが、何年たっても一寸のまんまだったそうで、ある日「武士になる!」と宣言して、お椀の舟に箸の櫂、腰に針を刺して京の都に旅立ったんだとか

A.5/画面左のほうの縁側。庭の飛び石の左から2つ目の前にいます。小さくて誰も気づいていないけれど、完全にトークに参加しているスタンスですね。A.6/右端に座る鬼ちゃんの座布団の前、茵(しとね)の端っこに腰掛けています。で、リアル一寸の続きですが、何年たっても一寸のまんまだったそうで、ある日「武士になる!」と宣言して、お椀の舟に箸の櫂、腰に針を刺して京の都に旅立ったんだとか 竜宮城で、世界のレアな品々を売り始めた乙姫。他の作品に比べて、画面を占めるアイテムが多いから、見つけにくい! これ、編集部でテストした時に最大の難問と言われた1問です

竜宮城で、世界のレアな品々を売り始めた乙姫。他の作品に比べて、画面を占めるアイテムが多いから、見つけにくい! これ、編集部でテストした時に最大の難問と言われた1問です AIの歌う「みんながみんな英雄」にのせて描かれる(架空の)名場面集。大きなかぶをみんなで引っ張るところで一寸法師の姿を確認。上の竜宮城とは違って、わかる人にはすぐわかるかな

AIの歌う「みんながみんな英雄」にのせて描かれる(架空の)名場面集。大きなかぶをみんなで引っ張るところで一寸法師の姿を確認。上の竜宮城とは違って、わかる人にはすぐわかるかな

A.7/画面手前に佇む官女の右手の横。金色の扇の下に座っているのが確認できます。A.8/先頭でかぶを引っ張る桃太郎の右足の下。畑の縁から作業を眺めています。さてさて原作では、一寸は京都に到着し、3cmのまま立派な屋敷の下働きの職をゲット! で、そこんちの娘さんのお宮参りのお共に抜擢されます。ところが、一行に鬼が襲いかかってきて……

A.7/画面手前に佇む官女の右手の横。金色の扇の下に座っているのが確認できます。A.8/先頭でかぶを引っ張る桃太郎の右足の下。畑の縁から作業を眺めています。さてさて原作では、一寸は京都に到着し、3cmのまま立派な屋敷の下働きの職をゲット! で、そこんちの娘さんのお宮参りのお共に抜擢されます。ところが、一行に鬼が襲いかかってきて…… AIの歌う「みんながみんな英雄」にのせて描かれる(架空の)名場面集には2シーン登場。屋敷で故郷の月に思いをはせる乙姫・かぐや姫姉妹のシーンに、一寸法師がいるのです

AIの歌う「みんながみんな英雄」にのせて描かれる(架空の)名場面集には2シーン登場。屋敷で故郷の月に思いをはせる乙姫・かぐや姫姉妹のシーンに、一寸法師がいるのです A.9/画面左手前にあるぼんぼりの上。で、なんだかだんだん気になってきたリアル一寸の行く末ですが、一寸が娘を守ろうと鬼の前に立ちはだかると、丸呑みされちゃうわけです。でも負けない一寸。針を使って鬼を中から攻撃。慌てて一寸を吐き出して逃げていったと。そこに鬼が忘れていったのが打ち出の小槌

A.9/画面左手前にあるぼんぼりの上。で、なんだかだんだん気になってきたリアル一寸の行く末ですが、一寸が娘を守ろうと鬼の前に立ちはだかると、丸呑みされちゃうわけです。でも負けない一寸。針を使って鬼を中から攻撃。慌てて一寸を吐き出して逃げていったと。そこに鬼が忘れていったのが打ち出の小槌

『TrainDriveATS』シリーズの生みの親、Takahiro Ito氏。小学生の頃からの鉄道ファンである

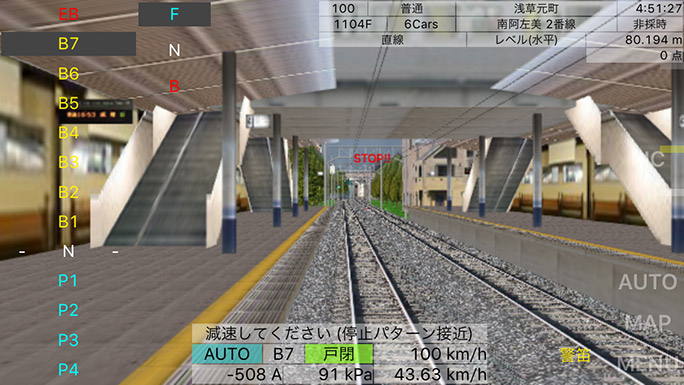

『TrainDriveATS』シリーズの生みの親、Takahiro Ito氏。小学生の頃からの鉄道ファンである 基本的な操作は、左側のマスコントローラーで行う。B1~B7がブレーキ、P1~P4がアクセル(加速)。制限速度を守りながら加速・減速を行い、線路の左側にある青い矢印の位置に停止できればOK。大幅に通り越してしまった場合はゲームオーバー

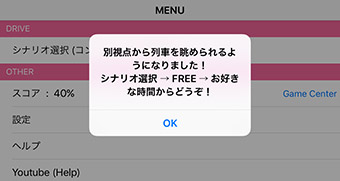

基本的な操作は、左側のマスコントローラーで行う。B1~B7がブレーキ、P1~P4がアクセル(加速)。制限速度を守りながら加速・減速を行い、線路の左側にある青い矢印の位置に停止できればOK。大幅に通り越してしまった場合はゲームオーバー 一定のステージをクリアすると、車両の種類が増えたり、特定の時間や駅から電車を眺め、撮影できるようになったりする

一定のステージをクリアすると、車両の種類が増えたり、特定の時間や駅から電車を眺め、撮影できるようになったりする 運転中や駅からの視点で撮影した写真は、アプリ内のギャラリーに保存される。スマホのカメラロールに保存したり、SNSに投稿したりすることも可能

運転中や駅からの視点で撮影した写真は、アプリ内のギャラリーに保存される。スマホのカメラロールに保存したり、SNSに投稿したりすることも可能 第1弾で東武鉄道の車両が走るのは、Ito氏の考案した架空の路線。「板橋中央」や「浅草元町」という駅名も、現実には存在しない

第1弾で東武鉄道の車両が走るのは、Ito氏の考案した架空の路線。「板橋中央」や「浅草元町」という駅名も、現実には存在しない

ブロックチェーンを利用すれば、仲介者を飛び越えて直接のやり取りも可能に

ブロックチェーンを利用すれば、仲介者を飛び越えて直接のやり取りも可能に 提供:Ori – www.orisystems

提供:Ori – www.orisystems ORIの変形。寝室、書斎、リビングなど、用途に合わせて空間が変身する

ORIの変形。寝室、書斎、リビングなど、用途に合わせて空間が変身する ORIのスイッチ。アイコンに軽く触れるだけで指定の形状へとトランスフォームする

ORIのスイッチ。アイコンに軽く触れるだけで指定の形状へとトランスフォームする ユーザーの好みに応じてさまざまなモジュールの組み合わせを選ぶことができる

ユーザーの好みに応じてさまざまなモジュールの組み合わせを選ぶことができる

少年ジャンプでは、アプリ「少年ジャンプ+」で読むことができる作品を現在も次々とデジタル復刻している。

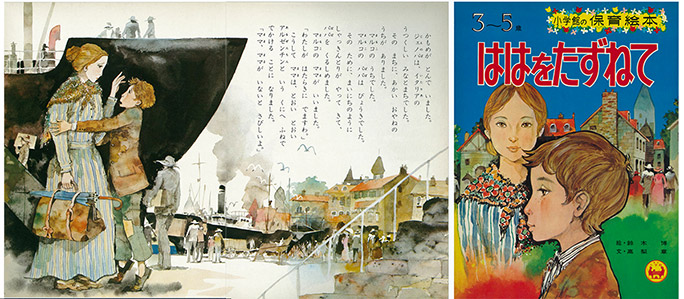

少年ジャンプでは、アプリ「少年ジャンプ+」で読むことができる作品を現在も次々とデジタル復刻している。 デジタル復刻された小学館の保育絵本『ははをたずねて』。厚紙に印刷されていた懐かしの絵本がいまはタブレットやパソコンで読むことができる

デジタル復刻された小学館の保育絵本『ははをたずねて』。厚紙に印刷されていた懐かしの絵本がいまはタブレットやパソコンで読むことができる

「実際はいなくても『彼氏いるから』って返す」と語るみるくすさん

「実際はいなくても『彼氏いるから』って返す」と語るみるくすさん 特別講師:ブラックダイヤモンド

特別講師:ブラックダイヤモンド

左からソリューション営業本部 メディア営業部 技術企画グループ グループリーダー 小島禎文、グローバル技術・運用本部 グローバルネットワーク・オペレーションセンター 映像サービスセンター 映像運用グループリーダー 東條泰英、グローバル技術・運用本部 グローバルネットワーク・オペレーションセンター 映像サービスセンター 映像運用グループ マネージャー 川口博士

左からソリューション営業本部 メディア営業部 技術企画グループ グループリーダー 小島禎文、グローバル技術・運用本部 グローバルネットワーク・オペレーションセンター 映像サービスセンター 映像運用グループリーダー 東條泰英、グローバル技術・運用本部 グローバルネットワーク・オペレーションセンター 映像サービスセンター 映像運用グループ マネージャー 川口博士 KDDI通信センターの入り口には、「無事故完遂」の標語が

KDDI通信センターの入り口には、「無事故完遂」の標語が 南アフリカで行われた国際的スポーツイベントでの現地特設スタジオ。KDDIは世界的なスポーツの祭典で、そのほとんどの映像を日本へ伝送してきた

南アフリカで行われた国際的スポーツイベントでの現地特設スタジオ。KDDIは世界的なスポーツの祭典で、そのほとんどの映像を日本へ伝送してきた 東回りルートと西回りルートでつなぐ光海底ケーブルのイメージ

東回りルートと西回りルートでつなぐ光海底ケーブルのイメージ 現地に設置された、映像をコーディングする設備などを構築したサーバー。最大1.5Gbpsの画像データを40Mbpsまで圧縮。大容量データを安定的に素早く送信する

現地に設置された、映像をコーディングする設備などを構築したサーバー。最大1.5Gbpsの画像データを40Mbpsまで圧縮。大容量データを安定的に素早く送信する 「アニュビスの仮面」(ギフトテンインダストリ/価格:3,980円+税)は、パノラマ動画による仮想現実空間を手軽に体験できるVR(仮想現実)プラットフォーム「ハコスコ」と共同開発した商品。プレイ人数:2~7人 対象年齢:10歳以上

「アニュビスの仮面」(ギフトテンインダストリ/価格:3,980円+税)は、パノラマ動画による仮想現実空間を手軽に体験できるVR(仮想現実)プラットフォーム「ハコスコ」と共同開発した商品。プレイ人数:2~7人 対象年齢:10歳以上

探検隊の面々。左からU子、編集O、H、筆者U。少々ややこしい、事前のゲーム説明にはほぼ全員が興味を示さなかったが、このあと、編集部は熱狂の渦に……

探検隊の面々。左からU子、編集O、H、筆者U。少々ややこしい、事前のゲーム説明にはほぼ全員が興味を示さなかったが、このあと、編集部は熱狂の渦に……

相談タイム。仮面装着者からは「そんな地図じゃない!」と不満の声

相談タイム。仮面装着者からは「そんな地図じゃない!」と不満の声 U子、感想はいいから、状況を説明してくれ……ってなるもどかしさがたまらない

U子、感想はいいから、状況を説明してくれ……ってなるもどかしさがたまらない で、はい、こちら断片マップをつなぎ合わせた一応の完成地図。しかし、スタート地点でもあり、またゴールに向けて動かすべきコマとなる「ルド」が地図上にいないですね。誰か一人は絶対に見ているはずなのに、それを伝えていないせいで答え合わせ以前の問題、大失敗の図

で、はい、こちら断片マップをつなぎ合わせた一応の完成地図。しかし、スタート地点でもあり、またゴールに向けて動かすべきコマとなる「ルド」が地図上にいないですね。誰か一人は絶対に見ているはずなのに、それを伝えていないせいで答え合わせ以前の問題、大失敗の図 左/謎用語を連発し、周りを困惑させてきたO。しかし、実は皆似たようなものである。右/Hがリーダーシップをとり、問題点を洗い出すことに。地図の完成にリーダーの存在は大事

左/謎用語を連発し、周りを困惑させてきたO。しかし、実は皆似たようなものである。右/Hがリーダーシップをとり、問題点を洗い出すことに。地図の完成にリーダーの存在は大事 最終相談タイムの真剣な表情。推理しながら、地図の断片を組み合わせていく時間が結構楽しい。いっぺんぐらいクリアできないと終われない、そんな面持

最終相談タイムの真剣な表情。推理しながら、地図の断片を組み合わせていく時間が結構楽しい。いっぺんぐらいクリアできないと終われない、そんな面持 左/正味1時間でようやくゲームクリアの記念撮影。後半に発動したU子の意外な記憶力の良さがクリアへ導くポイントに。右/なんと、完成してみればこんなに簡単な地図

左/正味1時間でようやくゲームクリアの記念撮影。後半に発動したU子の意外な記憶力の良さがクリアへ導くポイントに。右/なんと、完成してみればこんなに簡単な地図 ちなみにこれが、最終レベルのダンジョンの完成地図。こんな激ムズ地図を完成させる気がしない…。ええ、もちろん答えをみて作ったズルな地図ですとも

ちなみにこれが、最終レベルのダンジョンの完成地図。こんな激ムズ地図を完成させる気がしない…。ええ、もちろん答えをみて作ったズルな地図ですとも

左/アプリ起動直後の画面。核になるキーワードを入力する「セントラルテーマ」が用意される。右/今回のキーワードを入力

左/アプリ起動直後の画面。核になるキーワードを入力する「セントラルテーマ」が用意される。右/今回のキーワードを入力 左/追加した枝は自動的に色分けされる。右/「…」はコピー、切り取り、貼り付け機能。「T」はメモ編集、「+」は新規の枝を追加

左/追加した枝は自動的に色分けされる。右/「…」はコピー、切り取り、貼り付け機能。「T」はメモ編集、「+」は新規の枝を追加 13種類あるスタイル。好みやテーマに合ったものへ変更できる

13種類あるスタイル。好みやテーマに合ったものへ変更できる 左/「マインドマップ」画面にすると、全体像が見られる。右/ワードをタップすると、そのワードを中心とした画面に切り替わる

左/「マインドマップ」画面にすると、全体像が見られる。右/ワードをタップすると、そのワードを中心とした画面に切り替わる 左/画面左下の「+」で追加していく。右/無料でPDFとPNGに変換してメールで送信できる

左/画面左下の「+」で追加していく。右/無料でPDFとPNGに変換してメールで送信できる 全世界の船の状況を一覧できるグローバルウォール。状況報告と解決策が音声で提案され、音声により指示を送る。従来の人間対人間の音声による管制と同様のオペレーションが可能。©Rolls-Royce plc

全世界の船の状況を一覧できるグローバルウォール。状況報告と解決策が音声で提案され、音声により指示を送る。従来の人間対人間の音声による管制と同様のオペレーションが可能。©Rolls-Royce plc 各地の船の状況をレポートするローカルウォール ©Rolls-Royce plc

各地の船の状況をレポートするローカルウォール ©Rolls-Royce plc システムの全体像 ©Rolls-Royce plc

システムの全体像 ©Rolls-Royce plc 航行する貨物船 ©Rolls-Royce plc

航行する貨物船 ©Rolls-Royce plc プレゼンテーションテーブルではホログラフを使った情報共有も可能。©Rolls-Royce plc

プレゼンテーションテーブルではホログラフを使った情報共有も可能。©Rolls-Royce plc

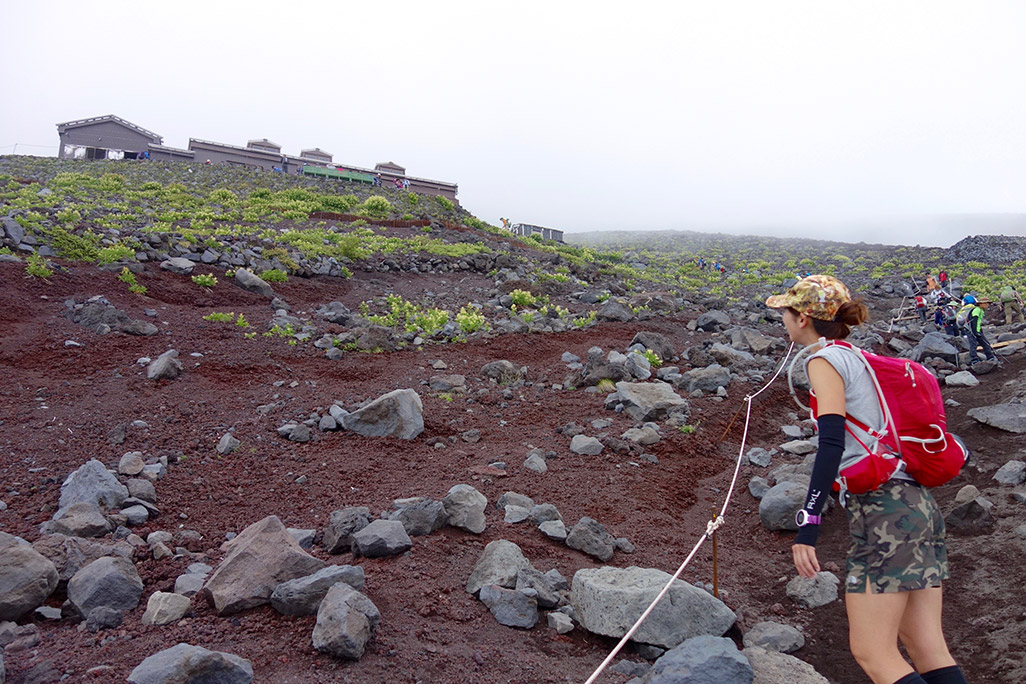

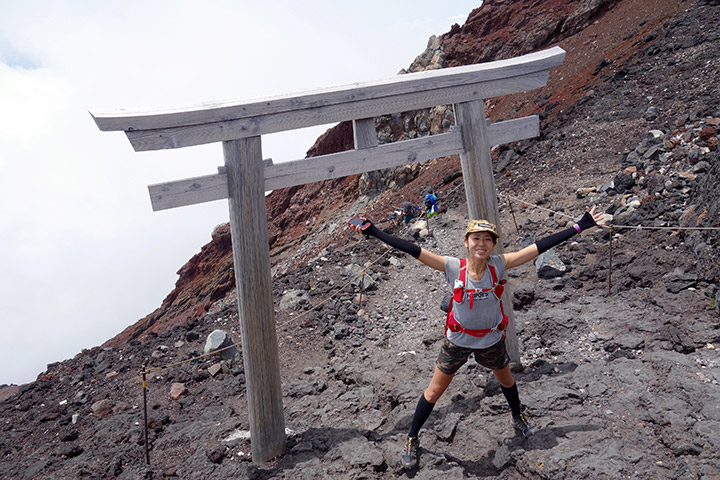

富士宮口五合目。標高は4つの登山口のうちもっとも高い2,400m

富士宮口五合目。標高は4つの登山口のうちもっとも高い2,400m

山頂でもauはバッチリつながっていました!

山頂でもauはバッチリつながっていました!

シャッターはグリップ部にあるモデルと、ワイヤレスリモコンになっているモデルの2パターンある

シャッターはグリップ部にあるモデルと、ワイヤレスリモコンになっているモデルの2パターンある 上からMONOPOD、SIDAROE、TaoTronics、Arespark。購入価格の安い順に並べてみたところ、高い方が長いというわけではなさそうです

上からMONOPOD、SIDAROE、TaoTronics、Arespark。購入価格の安い順に並べてみたところ、高い方が長いというわけではなさそうです 左は全長77cmのSIDAROE、右は全長1.2mのAresparkを使って撮った写真。棒が長くなるほど引いた写真が撮れるので、大人数や風景を写しやすくなります。手がプルプルしますけど……

左は全長77cmのSIDAROE、右は全長1.2mのAresparkを使って撮った写真。棒が長くなるほど引いた写真が撮れるので、大人数や風景を写しやすくなります。手がプルプルしますけど…… ホルダー部はすべてスマホを挟み込む伸縮タイプ。ケースを装着したiPhone 6s Plusもなんとか対応した

ホルダー部はすべてスマホを挟み込む伸縮タイプ。ケースを装着したiPhone 6s Plusもなんとか対応した 左から、MONOPOD、SIDAROE、TaoTronics、Arespark。折りたたんだサイズで並べてみました

左から、MONOPOD、SIDAROE、TaoTronics、Arespark。折りたたんだサイズで並べてみました スマホホルダー部が取り外せない分、折りたたむことでコンパクトに持ち歩けるTaoTronicsとSIDAROE

スマホホルダー部が取り外せない分、折りたたむことでコンパクトに持ち歩けるTaoTronicsとSIDAROE こちらはArespark。自撮り棒のグリップエンドに三脚穴があれば、携帯三脚やワイヤレスリモコンと組み合わせることで遠くからシャッターを切ることができます

こちらはArespark。自撮り棒のグリップエンドに三脚穴があれば、携帯三脚やワイヤレスリモコンと組み合わせることで遠くからシャッターを切ることができます

深く切り立った急峻な谷は息を呑む美しさ(写真提供:黒部峡谷鉄道)

深く切り立った急峻な谷は息を呑む美しさ(写真提供:黒部峡谷鉄道) 大自然を縫うようにしてトロッコ電車が走る(写真提供:黒部峡谷鉄道)

大自然を縫うようにしてトロッコ電車が走る(写真提供:黒部峡谷鉄道) 紅葉の時期の美しさもまた格別(写真提供:黒部峡谷鉄道)

紅葉の時期の美しさもまた格別(写真提供:黒部峡谷鉄道) 黒部峡谷鉄道の始点、宇奈月駅

黒部峡谷鉄道の始点、宇奈月駅 黒部峡谷鉄道のトロッコ電車は、始点の宇奈月駅から終点の欅平駅まで、全長20.1kmを片道1時間20分で結ぶ小さな機関車

黒部峡谷鉄道のトロッコ電車は、始点の宇奈月駅から終点の欅平駅まで、全長20.1kmを片道1時間20分で結ぶ小さな機関車 窓がない普通客車は大自然の空気や風を肌で感じることができ、開放感たっぷり。雨の日や寒い時期でも安心な窓付きの客車もある

窓がない普通客車は大自然の空気や風を肌で感じることができ、開放感たっぷり。雨の日や寒い時期でも安心な窓付きの客車もある 宇奈月駅を出発後、ほどなくして右手に見える湖面橋。エメラルドグリーンの水面が美しい

宇奈月駅を出発後、ほどなくして右手に見える湖面橋。エメラルドグリーンの水面が美しい トロッコ電車はいくつもの橋やトンネルを抜けながら、のんびりと進んでいく

トロッコ電車はいくつもの橋やトンネルを抜けながら、のんびりと進んでいく トロッコ電車が奥へと進むたびに、車窓から見える景色は秘境感が増していく。深く切り立った険しい谷は迫力満点だ

トロッコ電車が奥へと進むたびに、車窓から見える景色は秘境感が増していく。深く切り立った険しい谷は迫力満点だ 今回の通信エリア対策を担当する、KDDIエンジニアリング金沢支店の平元貴志。「黒部峡谷にはたびたび足を運んできましたが、この景色は何度見ても飽きることがありません」

今回の通信エリア対策を担当する、KDDIエンジニアリング金沢支店の平元貴志。「黒部峡谷にはたびたび足を運んできましたが、この景色は何度見ても飽きることがありません」 今回通信エリア対策が行われる、黒部峡谷鉄道の鐘釣駅

今回通信エリア対策が行われる、黒部峡谷鉄道の鐘釣駅 清流と温泉が楽しめる鐘釣河原

清流と温泉が楽しめる鐘釣河原 鐘釣の名物、万年雪・・・・・・のはずが、今年は積雪が少なく、溶けてしまったという

鐘釣の名物、万年雪・・・・・・のはずが、今年は積雪が少なく、溶けてしまったという

左:電波を発するアンテナはコンクリート壁の外側に設置されることに。右:無線設備や電源設備をその壁の裏に設置している工事の様子

左:電波を発するアンテナはコンクリート壁の外側に設置されることに。右:無線設備や電源設備をその壁の裏に設置している工事の様子

「北陸全域の通信エリア対策を担当していますが、そのなかでもここ黒部峡谷は電波を届けるのが群を抜いて難しいところです」と平元

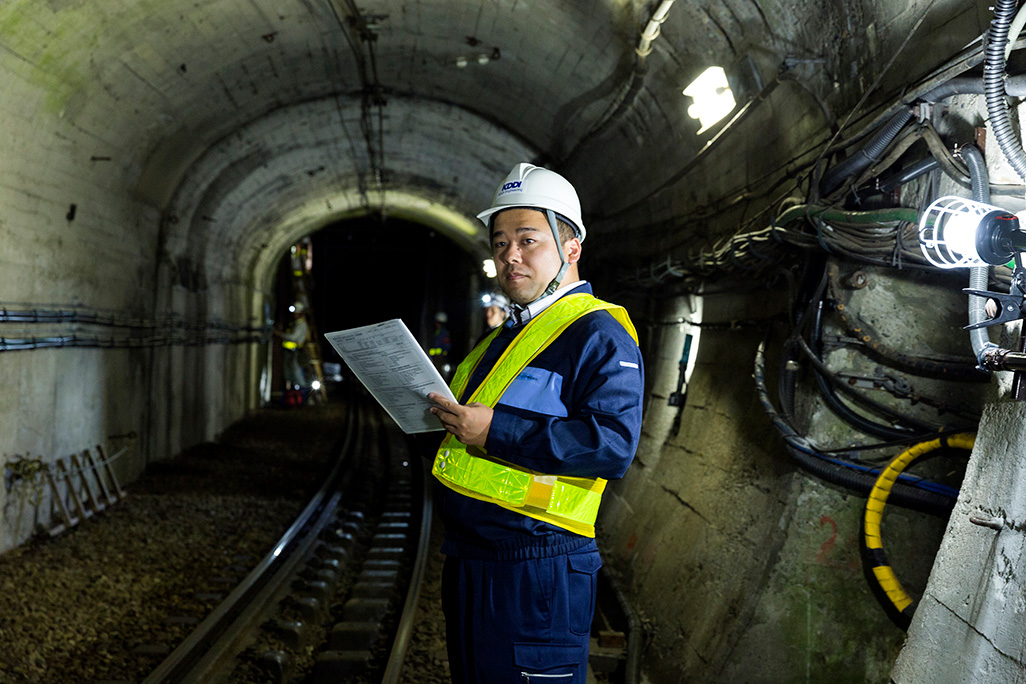

「北陸全域の通信エリア対策を担当していますが、そのなかでもここ黒部峡谷は電波を届けるのが群を抜いて難しいところです」と平元 平元は現場の責任者としてスタッフに指示を出していく

平元は現場の責任者としてスタッフに指示を出していく

アンテナを設置した後、無線機器や電源機器のあるコンクリート壁の裏まで配管にケーブルを通していく。工事は深夜まで及んだ

アンテナを設置した後、無線機器や電源機器のあるコンクリート壁の裏まで配管にケーブルを通していく。工事は深夜まで及んだ